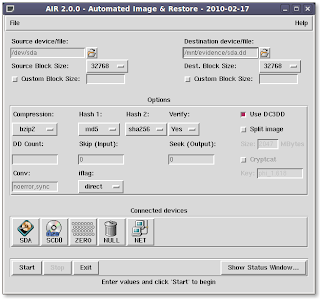

Até bem pouco tempo, poderíamos dizer que havia duas ferramentas liderando o ranking das mais usadas na hora H da Forense Computacional, o momento da duplicação forense do HD (ou de outra mídia). Sem levar em consideração os softwares comerciais, onde o FTK e o EnCase vão liderar com vantagem, podemos dizer que há:

- DCFLDD na categoria CLI;

- ADEPTO na categoria GUI.

O dcfldd é uma variante turbinada do dd, e está aos poucos perdendo o seu trono para o novíssimo dc3dd, de Jesse Kornblum. Além das mesmas funcionalidades do dcfldd, o dc3dd permite algumas outras e já foi alvo de discussões anteriores aqui no blog, quando do seu lançamento. Entretanto, quero manter o foco dessa discussão na área gráfica: Para quem curte a facilidade de um ambiente GUI à linha de comandos, o Adepto do Helix é a pedida perfeita. Permite fazer a duplicação tanto usando o formato raw (sem formatação, para ser mais correto) ou o formato AFF. Através de algumas perguntas no início do processo, monta ao final da duplicação uma ficha de cadeia de custódia onde constam dados do investigador/perito, do caso e também da aquisição, inclusive indicando o hash calculado.

O grande problema é que o Helix não está mais tão confiável como Live CD como era antes. Depois da grande reviravolta no início de 2008, quando o mais famoso Live CD de Forense Computacional passou a ser software comercial, a estratégia da turma da e-fense passou a ser discutível. Provavelmente por conta de feedback recebido da comunidade que usava o produto, o Helix voltou a ser disponibilizado, mas a desconfiança está no ar desde então. Como diz um amigo meu "A natureza odeia vácuos", meio que de repente passamos a contar com várias opções ao que era oferecido no Helix. O Adepto agora tem um "concorrente" a altura, que atende pelo nome de Guymager.

Este novo utilitário GUI de captura de imagens forenses está muito bem bolado. Faz uso de multi-threading, o que coloca o produto com alguma vantagem sobre os demais quanto a velocidade de operação. Permite obter informações sobre os dispositivos conectados ao computador, e faz tanto a duplicação em formato EWF (EnCase) quanto AFF, além de raw, é claro. Há um extenso log da operação de captura, inclusive contendo alguns campos informados no início da operação. Esses campos também serão gravados como metadados (menos para raw).

Como nem tudo é notícia boa, o Guymager ainda precisa de algumas implementações. Peguei o endereço do criador do produto e mandei para ele algumas sugestões. Veja:

- Criar imagem forense de partições. Atualmente, o utilitário só cria imagens físicas;

- Montar uma ficha de cadeia de custódia, como no Adepto;

- Permitir enviar o conteúdo da imagem capturada via rede, mesmo que seja usando o netcat.

As duas primeiras, segundo Guy, já estavam sendo estudadas e ele me enviou uma versão beta que já contém a solução para a primeira sugestão. A última pode demorar um pouco mais, porém o autor me garantiu que vai implementar.

O Guymager está disponível tanto no CAINE quanto no DEFT, e também no FCCU. Há também pacotes .Deb para implementação dele fora dos Live CDs.

O que acham do produto ? Alguém que já o tenha utilizado gostaria de compartilhar comentários ?

Até o próximo post !