O segundo e último dia foi bastante cheio. Em meio a turma que assistia às palestras e aos multi-tarefas que assistiam e ainda participavam do CTF desse ano, ainda havia um ou outro sorteio patrocinado pela turma de expositores.

Aliás, antes que eu comente sobre o dia, esqueci de falar sobre o grande sucesso que foi ontem o H2CSO. Segundo os organizadores, havia mais de 600 inscritos na sala virtual do evento. Um grande passo no amadurecimento e na profissionalização do nosso segmento;

- Novamente, perdi a primeira palestra e acabei chegando na palestra do Paulo Roizman sobre Ciber terrorismo. A palestra comentou, inclusive, sobre casos no Brasil;

- José Milagres veio logo em seguida com uma super palestra sobre legislação, hackers e ética nas questões periciais. Além de instrutiva, ao final dela tinha uma multidão querendo tirar dúvidas com ele. Isso é mais uma prova de como a turma está interessada nessas questões;

- Outros destaques ainda para a segunda parte da palestra do Nelson Brito, a palestra sobre W3af do Andrés Riancho e o outro ponto alto do dia, com o franco-carioca Jonathan Brossard e sua técnica "sinixxxtra" de patching para brute-forcing do truecrypt.

Aguardo comentários sobre o evento, principalmente sobre algumas palestras que eu não estive. Comentem !

Até o próximo post !

Blog bem humorado, na Lingua Portuguesa, destinado a assuntos de Segurança de Informações com ênfase em Resposta a Incidentes e Forense/Investigação Computacional.

domingo, 29 de novembro de 2009

sábado, 28 de novembro de 2009

H2HC 2009 - Primeiro dia

O evento desse ano começou impressionando pelo lugar. O hotel tem uma boa estrutura e localização. Há mais expositores e a sala de palestras é de muito bom nível, iluminação e som.

Como é de praxe, nem sempre dá para estar em todas as palestras. Vou comentar algumas:

- O Gustavo Scotti comentou sobre a arquitetura 64-bit e como algumas coisas não são tão seguras como se anuncia por aí. Foi uma palestra bastante técnica e mais voltada para a turma escovadora de bits.

- Bruno Oliveira matou a turma de tanto rir com seus casos de pentest usando Engenharia Social. A palestra não ficou só nisso, mas englobou também as grandes falhas/negligências encontradas no dia a dia e que acabam por invalidar a segurança do todo. Conclusão final: "People Sux" ...

- Weber Ress, também camarada da CISSPBR, falou sobre a história do Kernel e dos detalhes do Kernel do Windows. Foi uma boa palestra, mas confesso que não consegui prestar tanta atenção depois que meu camarada Filipe Balestra me pediu para adiantar a minha palestra, do Domingo pela manhã, para logo após a do Weber. Ou seja, enquanto o Weber falava, eu estava tentando lembrar dos pontos chaves de cada abordagem.

- A minha palestra veio em seguida. Falei sobre técnicas que subvertem a Computação Forense e como podemos detectá-las ou anulá-las. Fiquei surpreso ao reparar a quantidade de gente que ficou na sala, pois imaginava que esse assunto não daria tanto ibope assim. A receptividade foi boa, consegui passar o assunto todo e ainda deu para responder uma excelente pergunta do Dr José Milagres. Em seguida, almoço.

- Na parte da tarde, tivemos a palestra do Anderson Ramos, falando muito bem sobre privacidade e suas implicações no mundo de hoje.

- Nelson Brito fez a primeira parte de sua palestra e mostrou exploits para algumas vulnerabilidades antigas, mas com algumas modificações bastante interessantes. As musicas e o visual da palestra dele já valem.

- Sebastian Porst falou sobre o uso de REIL, uma espécie de meta linguagem que permite, entre outras coisas, facilitar a análise de códigos via reengenharia. Ajuda, inclusive, fazendo desobfuscação de código.

- Cesar Cerrudo veio da Argentina para mostrar uma novidade: A exploração de tokens como forma de aumentar os privilégios em um sistema. Não confunda esses tokens com os utilizados em 2-factor authentication. Estamos falando sobre códigos internos passados entre chamadas de funções do Windows e que indicam o nível de autorização recebido.

- Carlos Sarraute mostrou uma modelagem matemática formal para ajudar a priorizar ações em uma possível exploração de vulnerabilidades. Esse é o trabalho de tese de doutorado dele. Cálculos e mais cálculos depois, o Rodrigo completou dizendo que esse estudo dele já está sendo usado como forma de indicar para as empresas qual a vulnerabilidade que trará mais retorno para ser tratada/comprada.

- Nicolas Waisman comentou sobre a exploração de heap via bitmask. Essa foi mais uma bastante escovação de bit.

Saldo positivo no fim do dia, com bastante coisa na bagagem e a sensação de que "quanto mais sei, sei que nada sei" ...

Comentários ? Dê a sua opinião a respeito das palestras e do evento !

Até o próximo post !

Como é de praxe, nem sempre dá para estar em todas as palestras. Vou comentar algumas:

- O Gustavo Scotti comentou sobre a arquitetura 64-bit e como algumas coisas não são tão seguras como se anuncia por aí. Foi uma palestra bastante técnica e mais voltada para a turma escovadora de bits.

- Bruno Oliveira matou a turma de tanto rir com seus casos de pentest usando Engenharia Social. A palestra não ficou só nisso, mas englobou também as grandes falhas/negligências encontradas no dia a dia e que acabam por invalidar a segurança do todo. Conclusão final: "People Sux" ...

- Weber Ress, também camarada da CISSPBR, falou sobre a história do Kernel e dos detalhes do Kernel do Windows. Foi uma boa palestra, mas confesso que não consegui prestar tanta atenção depois que meu camarada Filipe Balestra me pediu para adiantar a minha palestra, do Domingo pela manhã, para logo após a do Weber. Ou seja, enquanto o Weber falava, eu estava tentando lembrar dos pontos chaves de cada abordagem.

- A minha palestra veio em seguida. Falei sobre técnicas que subvertem a Computação Forense e como podemos detectá-las ou anulá-las. Fiquei surpreso ao reparar a quantidade de gente que ficou na sala, pois imaginava que esse assunto não daria tanto ibope assim. A receptividade foi boa, consegui passar o assunto todo e ainda deu para responder uma excelente pergunta do Dr José Milagres. Em seguida, almoço.

- Na parte da tarde, tivemos a palestra do Anderson Ramos, falando muito bem sobre privacidade e suas implicações no mundo de hoje.

- Nelson Brito fez a primeira parte de sua palestra e mostrou exploits para algumas vulnerabilidades antigas, mas com algumas modificações bastante interessantes. As musicas e o visual da palestra dele já valem.

- Sebastian Porst falou sobre o uso de REIL, uma espécie de meta linguagem que permite, entre outras coisas, facilitar a análise de códigos via reengenharia. Ajuda, inclusive, fazendo desobfuscação de código.

- Cesar Cerrudo veio da Argentina para mostrar uma novidade: A exploração de tokens como forma de aumentar os privilégios em um sistema. Não confunda esses tokens com os utilizados em 2-factor authentication. Estamos falando sobre códigos internos passados entre chamadas de funções do Windows e que indicam o nível de autorização recebido.

- Carlos Sarraute mostrou uma modelagem matemática formal para ajudar a priorizar ações em uma possível exploração de vulnerabilidades. Esse é o trabalho de tese de doutorado dele. Cálculos e mais cálculos depois, o Rodrigo completou dizendo que esse estudo dele já está sendo usado como forma de indicar para as empresas qual a vulnerabilidade que trará mais retorno para ser tratada/comprada.

- Nicolas Waisman comentou sobre a exploração de heap via bitmask. Essa foi mais uma bastante escovação de bit.

Saldo positivo no fim do dia, com bastante coisa na bagagem e a sensação de que "quanto mais sei, sei que nada sei" ...

Comentários ? Dê a sua opinião a respeito das palestras e do evento !

Até o próximo post !

quarta-feira, 18 de novembro de 2009

Caine 1.5

A turma do CAINE não me deixa descansar :)

Mal anunciei a nova versão 1.0 e suas funcionalidades e já temos a versão 1.5 - Shinning - com mais algumas turbinadas. A versão irmã para pendrive, NBCaine, também foi liberada.

Algumas ferramentas foram atualizadas, tanto no lado Windows como no Linux, incluindo algumas velhas dívidas, como era o caso do md5deep. O Kernel agora é o 2.6-24.25.

O Desktop recebeu uma cara nova e a possibilidade de troca de teclado mais facilmente, sem ter que digitar o comando. Um atalho também leva do desktop diretamente a um conjunto de scripts bastante úteis, alguns deles criados pela própria equipe do CAINE.

O Xteg (detecta esteganografia), Photorec e TestDisk foram parar no menu Forensics. O TSK já tinha sido atualizado na 1.0 junto com o Autopsy, mas este ultimo continua fora da path. O menu Altro recebeu o TkDiff, para comparações em arquivos texto, e o UUDeview, útil nas decodificações MIME.

Em relação à ultima avaliação que fiz, o CAINE continua mantendo os pontos positivos, enquanto que a equipe fez um compensado esforço para cobrir os pontos que consideramos negativos. A documentação vem cada vez melhor, o teclado é configurável, o boot pode ser direto em modo texto e as ferramentas disponíveis estão muito boas. Há ainda a falta de algumas, como por exemplo o RegRipper, Gigolo, Antivirus e o Volatility, mas eu conversei com o grupo e há razões para isso. Uma delas é que o custo de manter a parte de resposta a incidentes (WinTaylor) é alto, já que ocupa bastante espaço do CD. Pelo que conversamos, uma boa estratégia é montar mais de uma versão, fazendo com que sejam direcionadas. Para aquisição, podemos manter tudo em um Live CD com algumas ferramentas de preview e aquisição de disco e memória. Para análise, provavelmente estaremos indo para um Live DVD com muitas opções e ferramentas, incluindo as duas citadas mais o Xplico e outras disponíveis na web. A versão 2.0 já está sendo ansiosamente aguardada ...

Pontos Positivos:

- Atualizações constantes;

- TSK compilado com suporte a vários formatos;

- Muitas ferramentas disponíveis;

- Política de montagem de mídias formalizada;

- Facilmente instalável;

- Facilidade de entrada em modo texto;

- Pode ser usado pelo pendrive e complementado, se for o caso, pelo Perito.

Pontos Negativos:

- Ausência de algumas ferramentas de análise importantes (RegRipper, Jtr, ssdeep, Volatility, ferramentas de network forensics, etc) ;

- Documentação no site poderia conter um Roadmap.

Como podem ver, há poucos pontos negativos e a tendência é que cada vez mais essa distro melhore e tome o lugar de ferramenta free mais utilizada para Forense Computacional.

Comentários ?

Até o próximo post !

Mal anunciei a nova versão 1.0 e suas funcionalidades e já temos a versão 1.5 - Shinning - com mais algumas turbinadas. A versão irmã para pendrive, NBCaine, também foi liberada.

Algumas ferramentas foram atualizadas, tanto no lado Windows como no Linux, incluindo algumas velhas dívidas, como era o caso do md5deep. O Kernel agora é o 2.6-24.25.

O Desktop recebeu uma cara nova e a possibilidade de troca de teclado mais facilmente, sem ter que digitar o comando. Um atalho também leva do desktop diretamente a um conjunto de scripts bastante úteis, alguns deles criados pela própria equipe do CAINE.

O Xteg (detecta esteganografia), Photorec e TestDisk foram parar no menu Forensics. O TSK já tinha sido atualizado na 1.0 junto com o Autopsy, mas este ultimo continua fora da path. O menu Altro recebeu o TkDiff, para comparações em arquivos texto, e o UUDeview, útil nas decodificações MIME.

Em relação à ultima avaliação que fiz, o CAINE continua mantendo os pontos positivos, enquanto que a equipe fez um compensado esforço para cobrir os pontos que consideramos negativos. A documentação vem cada vez melhor, o teclado é configurável, o boot pode ser direto em modo texto e as ferramentas disponíveis estão muito boas. Há ainda a falta de algumas, como por exemplo o RegRipper, Gigolo, Antivirus e o Volatility, mas eu conversei com o grupo e há razões para isso. Uma delas é que o custo de manter a parte de resposta a incidentes (WinTaylor) é alto, já que ocupa bastante espaço do CD. Pelo que conversamos, uma boa estratégia é montar mais de uma versão, fazendo com que sejam direcionadas. Para aquisição, podemos manter tudo em um Live CD com algumas ferramentas de preview e aquisição de disco e memória. Para análise, provavelmente estaremos indo para um Live DVD com muitas opções e ferramentas, incluindo as duas citadas mais o Xplico e outras disponíveis na web. A versão 2.0 já está sendo ansiosamente aguardada ...

Pontos Positivos:

- Atualizações constantes;

- TSK compilado com suporte a vários formatos;

- Muitas ferramentas disponíveis;

- Política de montagem de mídias formalizada;

- Facilmente instalável;

- Facilidade de entrada em modo texto;

- Pode ser usado pelo pendrive e complementado, se for o caso, pelo Perito.

Pontos Negativos:

- Ausência de algumas ferramentas de análise importantes (RegRipper, Jtr, ssdeep, Volatility, ferramentas de network forensics, etc) ;

- Documentação no site poderia conter um Roadmap.

Como podem ver, há poucos pontos negativos e a tendência é que cada vez mais essa distro melhore e tome o lugar de ferramenta free mais utilizada para Forense Computacional.

Comentários ?

Até o próximo post !

terça-feira, 17 de novembro de 2009

DEFT 5 ! parte II

Finalmente consegui dar uma olhada na mais nova versão do DEFT. Não vou redigir novamente o que escrevi sobre ele, pois seria repetitivo. Você pode fazer uma simples busca e ver que já avaliei o DEFT 4.1, logo no início de 2009.

O primeiro teste falhou. Estranhamente, ele não subiu na VM que tenho configurada para a versão anterior, no QEMU. Tive de fechar e abrir uma VM no VMWare Server, e rodou prontamente.

Essa nova versão começa impressionando positivamente, já que o boot é bem rápido e cai direto no modo texto. Isso sinaliza que a ferramenta continua não destinada a novatos, mas isso não é um problema. Até porque perito não pode ser newbie, tem que saber se virar mesmo ... Outro bom ponto no boot é que se pode escolher o idioma e o layout de teclado, e isso ajuda quem está com o ABNT2 ou não manda tão bem no inglês.

O desktop foi mesmo completamente atualizado, está mais limpo e sem aqueles milhões de ícones das versões anteriores, que poluiam muito a tela. O menu está bem condensado e tem algumas das principais ferramentas.

A novidade da separação do Xplico vai permitir que existam versões especializadas. Uma delas vai ser mais aplicada a Disk Forensics, enquanto que a DEFT Vx5 vai ter o Xplico e será mais aplicada em Network Forensics. Como eu já falei recentemente, essa parece ser mesmo a nova tendência.

Pontos Positivos:

* Entra no modo texto e só carrega o GUI se for comandado. Isso faz o boot mais rápido e auxilia os mais acostumados;

* As atualizações continuam constantes. O bug lançado com a versão 4.2 foi corrigido bem rapidamente;

* Continua lançando produtos novos (SciTE e TrID), incluindo agora uma versão separada para Network Forensics;

* Vários utilitários ausentes na última avaliação foram instalados, como o Pasco, Galleta e Vinetto;

* O TSK está com suporte full aos formatos Expert Witness e AFF, e é a versão mais recente até agora disponível;

* A conexão via smb voltou ! O nome é bem sugestivo ... Gigolo.

É bom reparar que a maioria dos pontos positivos continuam sendo citados. Isso é uma boa característica.

Pontos Negativos:

* A versão em USB é cobrada. Não ficou claro para mim se o valor é para alguém que quer comprar um pendrive com o produto ou se é apenas para baixar o produto. Depois do Helix ter passado a software comercial (eles voltaram a disponibilizar uma versão free, acredito que perceberam o erro de estratégia), acho que fiquei um pouco neurótico com esses possíveis movimentos. Não é que não se possa cobrar por eles (o valor do DEFT é até muito acessível), a questão é que você se acostuma à maneira de trabalhar com a ferramenta, faz propaganda, valida, e de repente, ela não está mais lá ...

* Alguns utilitários importantes ainda estão ausentes. O ssdeep é um exemplo;

* Forense de memória e de Registry deveriam estar por ali também.

Abaixo, segue a listagem dos utilitários e ferramentas que estão disponíveis nessa versão ou estarão na DEFT Vx5:

Até o próximo post !

O primeiro teste falhou. Estranhamente, ele não subiu na VM que tenho configurada para a versão anterior, no QEMU. Tive de fechar e abrir uma VM no VMWare Server, e rodou prontamente.

Essa nova versão começa impressionando positivamente, já que o boot é bem rápido e cai direto no modo texto. Isso sinaliza que a ferramenta continua não destinada a novatos, mas isso não é um problema. Até porque perito não pode ser newbie, tem que saber se virar mesmo ... Outro bom ponto no boot é que se pode escolher o idioma e o layout de teclado, e isso ajuda quem está com o ABNT2 ou não manda tão bem no inglês.

O desktop foi mesmo completamente atualizado, está mais limpo e sem aqueles milhões de ícones das versões anteriores, que poluiam muito a tela. O menu está bem condensado e tem algumas das principais ferramentas.

A novidade da separação do Xplico vai permitir que existam versões especializadas. Uma delas vai ser mais aplicada a Disk Forensics, enquanto que a DEFT Vx5 vai ter o Xplico e será mais aplicada em Network Forensics. Como eu já falei recentemente, essa parece ser mesmo a nova tendência.

Pontos Positivos:

* Entra no modo texto e só carrega o GUI se for comandado. Isso faz o boot mais rápido e auxilia os mais acostumados;

* As atualizações continuam constantes. O bug lançado com a versão 4.2 foi corrigido bem rapidamente;

* Continua lançando produtos novos (SciTE e TrID), incluindo agora uma versão separada para Network Forensics;

* Vários utilitários ausentes na última avaliação foram instalados, como o Pasco, Galleta e Vinetto;

* O TSK está com suporte full aos formatos Expert Witness e AFF, e é a versão mais recente até agora disponível;

* A conexão via smb voltou ! O nome é bem sugestivo ... Gigolo.

É bom reparar que a maioria dos pontos positivos continuam sendo citados. Isso é uma boa característica.

Pontos Negativos:

* A versão em USB é cobrada. Não ficou claro para mim se o valor é para alguém que quer comprar um pendrive com o produto ou se é apenas para baixar o produto. Depois do Helix ter passado a software comercial (eles voltaram a disponibilizar uma versão free, acredito que perceberam o erro de estratégia), acho que fiquei um pouco neurótico com esses possíveis movimentos. Não é que não se possa cobrar por eles (o valor do DEFT é até muito acessível), a questão é que você se acostuma à maneira de trabalhar com a ferramenta, faz propaganda, valida, e de repente, ela não está mais lá ...

* Alguns utilitários importantes ainda estão ausentes. O ssdeep é um exemplo;

* Forense de memória e de Registry deveriam estar por ali também.

Abaixo, segue a listagem dos utilitários e ferramentas que estão disponíveis nessa versão ou estarão na DEFT Vx5:

Até o próximo post !

- sleuthkit 3.01, collection of UNIX-based command line tools that allow you to investigate a computer

- autopsy 2.21, graphical interface to the command line digital investigation tools in The Sleuth Kit

- dhash 2, multi hash tool

- aff lib 3.5.2, advanced forensic format

- gpart, tool which tries to guess the primary partition table of a PC-type hard disk

- guymager 0.4.2-1, a fast and most user friendly forensic imager

- dd rescue 1.13, copy data from one file or block device to another

- dcfldd 1.3.4.1, copy data from one file or block device to another with more functions

- linen 6.01, Linux version of the industry- standard DOS-based EnCase acquisition tool

- foremost 1.5.6, console program to recover files based on their headers, footers, and internal data structures

- photorec 6.11, easy carving tool

- mount manager 0.2.6, advanced and user friendly mount manager

- scalpel 1.60, carving tool

- wipe

- hex dump, combined hex and ascii dump of any file

- outguess, a stegano tool

- ophcrack 3.3.0, Windows password recovery

- Xplico 0.6 DEFT edition, advanced network analyzer

- Wireshark 1.2.2, network sniffer

- ettercap 0.7.3, network sniffer

- nessus 4, vulnerability and security scanner, client

- nessusd 4, vulnerability and security scanner, server

- nmap 5, the best network scanner

- kismet 2008.05 R1, sniffer and intrusion detection system that work with any wireless card

- dmraid, discover software RAID devices

- testdisk, tool to recover damaged partitions

- vinetto, tool to examine Thumbs.db files

- trID 2.02 DEFT edition, tool to identify file types from their binary signatures

- readpst 0.6.41, a tools to read ms-Outlook pst files

- snmpwalk

- chkrootkit, Checks for signs of rootkits on the local system

- rkhunter 1.3.4, rootkit, backdoor, sniffer and exploit scanner

- john 1.7.2, john the ripper password cracker

- clam, antivirus 4.15

DEFT extra 2.0:

- System Information

- Drive Manager

- Reg Scanner

- Win Audit

- ReSysInfo

- USB Deview

- Bluethoot View

- User Assist view

- WRR

- My Event View

- MSI

- Curr Proces

- Live Acquisition

- FTK imager

- Winen

- MDD

- Forensics Tool

- WFT

- Zero View

- WFA

- File Alyser

- Nigilant32

- USB history

- Shell command

- PC on/off time

- Password Recovery

- Asterix logger

- PassworFox

- Chrome Pass

- IE PassView

- Wireless Key View

- Mail pass view

- Incredimail Message Extractor

- Networking

- Web Browser

- IE Cookie View

- IE History View

- Mozilla Cookie View

- Mozilla History View

- Mozilla Cache view

- Opera Cache View

- Chrome Cache View

- Index.dat Analyzer 2.0

- Historian

- FoxAnalisis

- Utility tool

- Skype Log View

- Home Keylogger

- HexEdit

- SDHash

- WipeDisk

- USBWriteProtector

- Testdisk

- LTF View

- AVI screen

- Hower Snap

- VNC Viewer

- Sumatra PDF

- Putty

- Pre-Search

- Photorec

- Notepad++

- WinMD5sum

- Abiword

- Undelete Plus

- Hash calc

- IP Net Info

- SysInternal

- Access Enum

- autoruns

- diskView

- Regmon

- WinOBj

- Filemon

- ProceXp

- TCPView

- Rootkit Revealer

DEFT v5 features list:

- incorruptibility of the partitions

- incorruptibility of the swap spaces

- linux Kernel 2.6.31

- LXDE

- apt-get system

- vino

- rdesktop

- samba client

- open SSH client & server

- ntfs3g

- lvm support

- brasero

- record my desktop

- wicd network manager

- speedcrunch

segunda-feira, 16 de novembro de 2009

Mais café ...

O assunto COFEE continua rendendo nas listas de discussão internacionais e também nacionais. Em uma das mensagens, Rob Lee (SANS, Mandiant) revela que conversou diretamente com alguém da equipe de desenvolvimento da ferramenta. Ao que parece, o motivo de colocar a ferramenta com distribuição apenas a LE não foi uma tentativa de "segurança por obscuridade", como muitos acreditaram (e que comentei aqui no blog). Dentre o grupo de ferramentas do COFEE há algumas destinadas a obter passwords da máquina, com ação comparável ao conhecido pwdump. A estratégia da Microsoft foi fazer a limitação por conta de evitar embaraços legais e processos pela existência dessas ferramentas. Ainda que o conteúdo tenha vazado, a estratégia aparentemente garante a defesa.

Outros pontos comentados:

- A ferramenta não é "Forensically Sound", ou seja, não trabalha dentro de métodos forenses aceitáveis em juízo. Isso não é nenhuma surpresa, até porque a ferramenta é destinada a Resposta a Incidentes, o que torna certas críticas sem sentido;

- Alguns a estão chamando de "Sysinternals Reloaded", mencionando que é apenas uma reunião de utilitários da Sysinternals. Vimos na avaliação anterior que não é apenas isso;

- Muitos comentam da inabilidade do COFEE de usar a rede para mandar as informações coletadas, assim como comentamos. O uso de um pendrive também é criticado, já que ele deixa marcas no registry. Particularmente, não apoio a questão da preferência por CDROM ao invés de pendrive. Um drive de CDROM nem sempre está disponível em máquinas, ao passo que praticamente todas tem entrada USB. Além disso, a existência da entrada no registry pertencente ao pendrive da investigação é facilmente documentável, do mesmo modo como precisamos inserir um processo na memória quando precisamos capturá-la. Se tudo está bem documentado, então pode ser logicamente explicado.

Alguém gostaria de complementar, comentando ?

Apenas para reforçar, gostaria de deixar claro que este artigo não tem, em nenhum momento, a intenção de induzir pessoas a procurar o produto, baixá-lo e usá-lo. Como a licença é LE, ao fazê-lo não sendo de uma força policial, o uso poderia ser considerado irregular e pirataria.

Até o próximo post !

Outros pontos comentados:

- A ferramenta não é "Forensically Sound", ou seja, não trabalha dentro de métodos forenses aceitáveis em juízo. Isso não é nenhuma surpresa, até porque a ferramenta é destinada a Resposta a Incidentes, o que torna certas críticas sem sentido;

- Alguns a estão chamando de "Sysinternals Reloaded", mencionando que é apenas uma reunião de utilitários da Sysinternals. Vimos na avaliação anterior que não é apenas isso;

- Muitos comentam da inabilidade do COFEE de usar a rede para mandar as informações coletadas, assim como comentamos. O uso de um pendrive também é criticado, já que ele deixa marcas no registry. Particularmente, não apoio a questão da preferência por CDROM ao invés de pendrive. Um drive de CDROM nem sempre está disponível em máquinas, ao passo que praticamente todas tem entrada USB. Além disso, a existência da entrada no registry pertencente ao pendrive da investigação é facilmente documentável, do mesmo modo como precisamos inserir um processo na memória quando precisamos capturá-la. Se tudo está bem documentado, então pode ser logicamente explicado.

Alguém gostaria de complementar, comentando ?

Apenas para reforçar, gostaria de deixar claro que este artigo não tem, em nenhum momento, a intenção de induzir pessoas a procurar o produto, baixá-lo e usá-lo. Como a licença é LE, ao fazê-lo não sendo de uma força policial, o uso poderia ser considerado irregular e pirataria.

Até o próximo post !

domingo, 15 de novembro de 2009

IEF, JPEG Finder e más notícias

Há poucos dias surgiu uma questão bastante interessante sobre capturar as conversas em MSN. Havia alguma dúvida se era possível ou não capturar os históricos se eles tivessem sido apagados ou não marcados. Falamos sobre a ferramenta IEF, que captura esse e outros artefatos específicos de Internet, e virou um papo bastante interessante e vale ser reproduzido aqui também:

Essa ferramenta (IEF) opera sobre vários artefatos produzidos em programas web, dentre eles as conversas de chat de alguns produtos. Esses artefatos possuem características que são semelhantes aos magic numbers. Com isso, é possível rastreá-los em qualquer stream de dados: - Em arquivos de um fs montado (nesse caso, os arquivos deveriam estar intactos e não apagados). Esse é o exemplo mais fácil e que, na verdade, nem requer detecção. - Em arquivos de dump de memória - No pagefile e no hyperfil.sys - Em pacotes pcap (com alguma adaptação do código ou trabalho posterior) E, finalmente, em imagens forense no formato raw. O ponto é que, ao renderizar o conteúdo para exibir na sua janela, o software permite que o conteúdo toque o disco, e depois o apaga. Nesse caso, as conversas (ou fragmentos dela) e todos os outros artefatos localizados (ou fragmentos) estariam nos espaços não alocados do disco, que constam da imagem forense. No fim das contas, esse software é apenas um carving mais esperto, pq é direcionado para itens que até então ninguém sabia como eram estruturados. Ele os localiza e monta. Se for somente para localizar, é possível que alguns desses artefatos sejam localizados por uma busca simples na imagem, usando o TSK. A dificuldade está em montar o que foi achado. Quem já pesquisou espaços não alocados e achou trechos de emails recebidos/enviados pelo gmail sabe do que eu estou falando. É tudo formatado, cheio de "]", "<", e tal ... Não é html puro como em alguns outros webmails por aí ... Em relação ao trabalho do Galileu, realmente é a mesma coisa. A diferença é que ele focou no WLM, e busca por vários artefatos além das mensagens. O IEF busca artefatos de vários outros programas, mas do WLM só traz as conversas. Eu estava no ICCyber de 2008, quando o Galileu apresentou o trabalho. Foi excelente, sem dúvida.

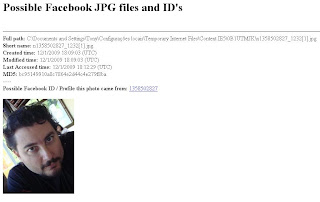

Logo depois desse texto, coincidentemente, o site do IEF anunciou uma nova versão ainda mais poderosa do IEF e um novo utilitário, o Facebook JPEG Finder. Eu já fiz alguns testes com esse último, e ele funciona muito bem se o Facebook for acessado pelo IE. Abaixo, um exemplo do relatório dele:

Funcionou certinho, o perfil é o meu, realmente.

Entretanto, fiz o mesmo teste usando o Firefox, e nada foi encontrado. Vou reportar o bug.

Como nem tudo são flores, no mesmo momento também vi que a empresa que fornece o IEF passou o software para comercial. Da versão 3 em diante, quem quiser tem que pagar alguns dólares. É bem barato, mas infelizmente é mais um software que era livre e agora virou comercial. Se essa moda pegar ...

Comentários ?

Até o próximo post !

Essa ferramenta (IEF) opera sobre vários artefatos produzidos em programas web, dentre eles as conversas de chat de alguns produtos. Esses artefatos possuem características que são semelhantes aos magic numbers. Com isso, é possível rastreá-los em qualquer stream de dados: - Em arquivos de um fs montado (nesse caso, os arquivos deveriam estar intactos e não apagados). Esse é o exemplo mais fácil e que, na verdade, nem requer detecção. - Em arquivos de dump de memória - No pagefile e no hyperfil.sys - Em pacotes pcap (com alguma adaptação do código ou trabalho posterior) E, finalmente, em imagens forense no formato raw. O ponto é que, ao renderizar o conteúdo para exibir na sua janela, o software permite que o conteúdo toque o disco, e depois o apaga. Nesse caso, as conversas (ou fragmentos dela) e todos os outros artefatos localizados (ou fragmentos) estariam nos espaços não alocados do disco, que constam da imagem forense. No fim das contas, esse software é apenas um carving mais esperto, pq é direcionado para itens que até então ninguém sabia como eram estruturados. Ele os localiza e monta. Se for somente para localizar, é possível que alguns desses artefatos sejam localizados por uma busca simples na imagem, usando o TSK. A dificuldade está em montar o que foi achado. Quem já pesquisou espaços não alocados e achou trechos de emails recebidos/enviados pelo gmail sabe do que eu estou falando. É tudo formatado, cheio de "]", "<", e tal ... Não é html puro como em alguns outros webmails por aí ... Em relação ao trabalho do Galileu, realmente é a mesma coisa. A diferença é que ele focou no WLM, e busca por vários artefatos além das mensagens. O IEF busca artefatos de vários outros programas, mas do WLM só traz as conversas. Eu estava no ICCyber de 2008, quando o Galileu apresentou o trabalho. Foi excelente, sem dúvida.

Logo depois desse texto, coincidentemente, o site do IEF anunciou uma nova versão ainda mais poderosa do IEF e um novo utilitário, o Facebook JPEG Finder. Eu já fiz alguns testes com esse último, e ele funciona muito bem se o Facebook for acessado pelo IE. Abaixo, um exemplo do relatório dele:

Funcionou certinho, o perfil é o meu, realmente.

Entretanto, fiz o mesmo teste usando o Firefox, e nada foi encontrado. Vou reportar o bug.

Como nem tudo são flores, no mesmo momento também vi que a empresa que fornece o IEF passou o software para comercial. Da versão 3 em diante, quem quiser tem que pagar alguns dólares. É bem barato, mas infelizmente é mais um software que era livre e agora virou comercial. Se essa moda pegar ...

Comentários ?

Até o próximo post !

sábado, 14 de novembro de 2009

CFIR

Uma tendência muito comum em TI é ver plataformas crescerem demais e gerarem subdivisões, cada uma mais especializada. Não posso dizer que esse é o caso do que vou apresentar aqui, mas a ideia é a mesma.

Uma turma da Malásia acabou de lançar um novo Live CD para forense, chamado de CFIR (Computer Forensics and Incident Response). Pelo que foi passado pelos autores, o Helix era a ferramenta que o grupo usava mais, só que estava cada vez maior e não atendia quando pegavam uma máquina antiga ou com poucos recursos. Ainda por cima, segundo eles, há muita coisa desnecessária. Conclusão: Criaram uma versão Linux super-reduzida em Live CD direcionada para coleta e análise.

Algumas das características do CFIR realmente impressionam. Ele levou aqui na minha máquina algo entre 8 e 12 segundos para reinicializar. No Helix, você coloca para reinicializar e depois pode ir tranquilo a uma lanchonete lotada pedir aquele chá daquelas plantas que só cresce durante o verão russo, espera irem lá colher, fazerem o chá e na sua volta, dois anos depois, a máquina ainda vai estar entrando no modo gráfico.

É realmente um ponto interessante que não precisamos de todas as ferramentas disponíveis em um Live CD em cada trabalho. Seria interessante que tivéssemos Live CDs com foco no que precisamos, separados em XXX-Captura, XXX-Análise e , por que não, o XXX-Live, onde teríamos uma possibilidade de contar com todas as ferramentas. Esse seria mais exigente, talvez.

O CFIR não é a oitava maravilha do mundo, mas está nascendo agora, e nessa linha podemos ter alguns avanços muito bons. Ele está na versão 1.2, tem kernel 2.6.26 com base no Red Hat, e seu super-fast boot cai direto no modo texto. Digite startx e uma interface gráfica bem simples aparece, com algumas opções no menu. Tudo bem enxuto.

Não há documentação alguma do produto, mas dei uma boa olhada e, dentre algumas características, posso acrescentar:

- Browser Mimos-V

- PCMan File Manager

- GCView para visualizar imagens

- xpdf viewer, Hex Editor lfhex

- regviewer (browser de registry)

- antivirus

- wireshark

- nessus

- TSK 2.52

Há outras ferramentas de linha de comando, incluindo o dcfldd, o dd e o md5sum, mas a distro é realmente bem enxuta, com pouco mais de 100 Mb. É tão enxuta que nem o "more" colocaram, o que eu acho ruim. Está configurada para o teclado americano, ou seja, se você tem ABNT2, vai sofrer um bocado. Também detectei um problema com o Autopsy, se for acionado pelo menu da interface gráfica. Pelo terminal funciona corretamente. O Linen, pela interface, não deu o ar da graça e ainda por cima travou o terminal ...

Pontos Fortes:

* Boot extremamente rápido;

* Ocupa pouco espaço, fácil de baixar e atualizar;

* Direcionado para aquisição/coleta de imagens;

* Roda bem em máquinas antigas ou com pouca memória;

* Cai direto em modo texto, o que facilita para usuários avançados;

* Sem frescuras;

* Não monta automaticamente nenhuma partição

Pontos Fracos:

* Ausência de comandos importantes, como setxkbmap e more;

* Ausência de documentação;

* Não há uma versão "irmã" voltada para análise

* Voltado quase que exclusivamente para Dead Acquisition.

Alguém já está usando e gostaria de comentar ?

Até o próximo post !

Uma turma da Malásia acabou de lançar um novo Live CD para forense, chamado de CFIR (Computer Forensics and Incident Response). Pelo que foi passado pelos autores, o Helix era a ferramenta que o grupo usava mais, só que estava cada vez maior e não atendia quando pegavam uma máquina antiga ou com poucos recursos. Ainda por cima, segundo eles, há muita coisa desnecessária. Conclusão: Criaram uma versão Linux super-reduzida em Live CD direcionada para coleta e análise.

Algumas das características do CFIR realmente impressionam. Ele levou aqui na minha máquina algo entre 8 e 12 segundos para reinicializar. No Helix, você coloca para reinicializar e depois pode ir tranquilo a uma lanchonete lotada pedir aquele chá daquelas plantas que só cresce durante o verão russo, espera irem lá colher, fazerem o chá e na sua volta, dois anos depois, a máquina ainda vai estar entrando no modo gráfico.

É realmente um ponto interessante que não precisamos de todas as ferramentas disponíveis em um Live CD em cada trabalho. Seria interessante que tivéssemos Live CDs com foco no que precisamos, separados em XXX-Captura, XXX-Análise e , por que não, o XXX-Live, onde teríamos uma possibilidade de contar com todas as ferramentas. Esse seria mais exigente, talvez.

O CFIR não é a oitava maravilha do mundo, mas está nascendo agora, e nessa linha podemos ter alguns avanços muito bons. Ele está na versão 1.2, tem kernel 2.6.26 com base no Red Hat, e seu super-fast boot cai direto no modo texto. Digite startx e uma interface gráfica bem simples aparece, com algumas opções no menu. Tudo bem enxuto.

Não há documentação alguma do produto, mas dei uma boa olhada e, dentre algumas características, posso acrescentar:

- Browser Mimos-V

- PCMan File Manager

- GCView para visualizar imagens

- xpdf viewer, Hex Editor lfhex

- regviewer (browser de registry)

- antivirus

- wireshark

- nessus

- TSK 2.52

Há outras ferramentas de linha de comando, incluindo o dcfldd, o dd e o md5sum, mas a distro é realmente bem enxuta, com pouco mais de 100 Mb. É tão enxuta que nem o "more" colocaram, o que eu acho ruim. Está configurada para o teclado americano, ou seja, se você tem ABNT2, vai sofrer um bocado. Também detectei um problema com o Autopsy, se for acionado pelo menu da interface gráfica. Pelo terminal funciona corretamente. O Linen, pela interface, não deu o ar da graça e ainda por cima travou o terminal ...

Pontos Fortes:

* Boot extremamente rápido;

* Ocupa pouco espaço, fácil de baixar e atualizar;

* Direcionado para aquisição/coleta de imagens;

* Roda bem em máquinas antigas ou com pouca memória;

* Cai direto em modo texto, o que facilita para usuários avançados;

* Sem frescuras;

* Não monta automaticamente nenhuma partição

Pontos Fracos:

* Ausência de comandos importantes, como setxkbmap e more;

* Ausência de documentação;

* Não há uma versão "irmã" voltada para análise

* Voltado quase que exclusivamente para Dead Acquisition.

Alguém já está usando e gostaria de comentar ?

Até o próximo post !

segunda-feira, 9 de novembro de 2009

DEFT 5 !

Tem DEFT novo na área !

A turma acabou de indicar a nova release, bastante esperada desde a ultima, que corrigiu um bug bastante perigoso e foi comentado aqui no blog.

A estrutura mudou, de acordo com o site: Está baseado no XUbuntu com kernel 2.6.31, mas agora traz no mesmo CD o DEFT Extra, a parte Windows para Resposta a Incidentes, semelhante ao Helix. Há mais do que uma repaginação do desktop, já que ele agora usa LXDE como base. As ferramentas estão atualizadas com destaque para o TSK, que recebeu a versão mais nova até agora disponível.

A poderosa ferramenta de network forensics Xplico agora vem acompanhada de mais algumas muito boas, entre elas o Kismet e o nmap, além do sempre presente Wireshark. A mudança é que estes estarão disponíveis apenas na versão DEFT Vx5, que será especializada para network forense, e ainda não está disponível. Há também uma versão em pendrive, mas está não é free ...

Segue um screenshot da nova versão:

Em breve vou colocar algo mais completo sobre essa nova release.

Até o próximo post !

A turma acabou de indicar a nova release, bastante esperada desde a ultima, que corrigiu um bug bastante perigoso e foi comentado aqui no blog.

A estrutura mudou, de acordo com o site: Está baseado no XUbuntu com kernel 2.6.31, mas agora traz no mesmo CD o DEFT Extra, a parte Windows para Resposta a Incidentes, semelhante ao Helix. Há mais do que uma repaginação do desktop, já que ele agora usa LXDE como base. As ferramentas estão atualizadas com destaque para o TSK, que recebeu a versão mais nova até agora disponível.

A poderosa ferramenta de network forensics Xplico agora vem acompanhada de mais algumas muito boas, entre elas o Kismet e o nmap, além do sempre presente Wireshark. A mudança é que estes estarão disponíveis apenas na versão DEFT Vx5, que será especializada para network forense, e ainda não está disponível. Há também uma versão em pendrive, mas está não é free ...

Segue um screenshot da nova versão:

Em breve vou colocar algo mais completo sobre essa nova release.

Até o próximo post !

domingo, 8 de novembro de 2009

Derrubaram Café na mesa

As listas de Segurança de Informações e Perícia foram sacudidas nesses dias com a notícia do "vazamento" do COFEE. Esse produto foi criado pela Microsoft e distribuído sem custo para Law Enforcement (basicamente, polícias). O vazamento acabou com a enorme aura que foi criada em torno desse produto.

No início, o burburinho era tanto que se acreditava que a Microsoft tinha criado uma super ferramenta para policiais, com tecnologia super nova e avançada. Segundo alguns, a restrição para distribuição apenas a LE era para impedir que detalhes da solução chegassem aos criminosos, e com isso pudessem impedir que contramedidas fossem criadas. Como diz o velho ditado de que segredo só é segredo enquanto apenas dois sabem, a estratégia de segurança por obscuridade provou não ser eficaz novamente. Por algum modo ainda não claro, o COFEE caiu na rede e está em tudo que é torrent por aí.

Esse episódio gerou uma grande quantidade de críticas assim que as pessoas puseram as mãos no produto. Findo o encanto, descobriram que não se trata de uma super-tecnologia nem algo de outro planeta, e agora passam a criticar o produto, taxando-o de simplório. Na minha opinião, quem o critica não entendeu bem o objetivo do produto. Para demonstrar isso, vou comentar um pouco mais de como ele funciona.

Para início de conversa, o COFEE realmente não é nada de novo. Pelo menos na sua idéia mais básica, já existem outros produtos que fazem a mesma coisa. O COFEE é, na sua essência, um produto para serializar comandos e colher os resultados, para depois serem analisados. O foco desses comandos é o que chamamos de dados voláteis, onde procuramos relacionar o estado da máquina e, posteriormente, analisar o resultado em busca de entender o ocorrido. Olhando dessa forma, o COFEE pode ser facilmente comparado a vários produtos estudados aqui no blog, incluindo o WFT e o FRUC/FSP. Todos rodam uma série de comandos e utilitários, captam as informações voláteis e geram reports finais para serem analisados. Onde o COFEE se diferencia ?

- O COFEE possui dois módulos. Um deles, com interface gráfica, é um módulo de administração. Possui duas funções principais: a geração de ferramentas e a exibição dos relatórios colhidos. A parte de geração de ferramentas é bastante inteligente. Enquanto que o WFT e o FSP configuram as ferramentas e comandos através de arquivos de configuração, o COFEE faz isso nessa interface gráfica. Com isso, é possível gerar um pendrive específico para cada caso a ser tratado, fazendo o seu uso na hora do incidente muito mais direcionado do que os outros. É lógico que esse mesmo comportamento pode ser obtido nos outros através da edição dos arquivos de configuração, mas no COFEE isso é muito mais automatizado e simples. Os comandos e utilitários podem, inclusive, ser alterados, e novos podem ser cadastrados;

- A montagem de grupos de comandos e utilitários pode ser salva no que o COFEE chama de Profiles. Com isso, pode-se selecionar rapidamente um profile específico a um incidente, criar o pendrive e usá-lo. Por exemplo, o time de policiais vai realizar uma operação que envolve apreender computadores de uma quadrilha que faz phishing; um profile específico para isso, contendo ferramentas que busquem vestígios de criação de phishing, deve ser elaborado e selecionado. Caso haja outra ocorrência semelhante, basta que o profile seja usado na geração do pendrive, ganhando bastante tempo. Novamente, essa funcionalidade pode ser obtida por outros modos no WFT e no FSP, mas levaria mais tempo.

- O módulo de relatórios possui alguns pré-montados que permitem correlacionar dados coletados por ferramentas distintas, algo que no WFT e no FSP precisaria ser feito "na mão", durante a análise;

- A documentação do COFEE é excelente, e torna o uso do programa extremamente simples;

- O uso do COFEE (pendrive gerado) na captura dos dados voláteis foi concebido para ser o mais simples possível. Realmente o é, e isso faz a ferramenta atingir o seu objetivo, de ser usada por pessoas que não tenham tantas noções de tecnologia. Basta inserir o pendrive no USB da máquina a ser investigada e pronto. Ele vai seguir em frente sem maiores interações. Os outros produtos que atuam nesse segmento necessitam de alguma interação com o usuário, algumas na forma de parâmetros, e isso no fim das contas pode requerer alguém com conhecimento prévio.

- Há alguns documentos de testes do COFEE dentre a documentação, indicando que o produto passou por inspeções diversas;

Parte ruim da estória

Sim, não se pode esperar que tudo seja perfeito. O COFEE tem algumas partes que não agradam:

- Não vi nenhuma opção de mandar os resultados coletados pela rede, como no caso do WFT e FSP, que usam o netcat. Os dados coletados são gravados no pendrive com as ferramentas;

- Como em qualquer caso de coleta de dados live, a máquina pode estar comprometida com rootkits que podem esconder dados importantes e também se ocultarem no processo. Logicamente, isso afeta a qualquer produto dessa natureza e não apenas ao COFEE;

- Os pendrives gerados e usados na coleta (chamados de runners) podem ser infectados e, na volta, acabar infectando também as estações onde os resultados são analisados. Nesse ponto, há uma estratégia de contorno interessante: Usar pendrives U3, colocando o conteúdo gerado pela interface do COFEE na porção CD do pendrive. Essa parte, além de ficar read-only durante o uso, poderia monitorar o que pode ser gravado no restante do pendrive, reduzindo o risco de trazerem malware para casa;

- A política de distribuição restrita aos LE. Eu posso entender os motivos, e em parte até concordar com eles. A prática, entretanto, só tem confirmado que esses segredos são difíceis de serem contidos e acabam por aumentar o interesse em sua divulgação. Essa prática também pode impedir o peer-review, tão importante nas validações forenses de técnicas e ferramentas.

Como eu disse anteriormente, quem critica o produto não o entendeu. Ele foi feito para fazer a mesma coisa que outros já faziam, mas de maneira facilitada, procurando ser acessível e operado mesmo por um policial sem conhecimento nenhum de Forense Computacional ou Resposta a Incidentes. Esse papel ele cumpre muito bem.

Alguém já usou o COFEE em uma situação real ? Saberiam dizer se as Polícias brasileiras também receberam o produto ? Comentem !

Até o próximo post !

No início, o burburinho era tanto que se acreditava que a Microsoft tinha criado uma super ferramenta para policiais, com tecnologia super nova e avançada. Segundo alguns, a restrição para distribuição apenas a LE era para impedir que detalhes da solução chegassem aos criminosos, e com isso pudessem impedir que contramedidas fossem criadas. Como diz o velho ditado de que segredo só é segredo enquanto apenas dois sabem, a estratégia de segurança por obscuridade provou não ser eficaz novamente. Por algum modo ainda não claro, o COFEE caiu na rede e está em tudo que é torrent por aí.

Esse episódio gerou uma grande quantidade de críticas assim que as pessoas puseram as mãos no produto. Findo o encanto, descobriram que não se trata de uma super-tecnologia nem algo de outro planeta, e agora passam a criticar o produto, taxando-o de simplório. Na minha opinião, quem o critica não entendeu bem o objetivo do produto. Para demonstrar isso, vou comentar um pouco mais de como ele funciona.

Para início de conversa, o COFEE realmente não é nada de novo. Pelo menos na sua idéia mais básica, já existem outros produtos que fazem a mesma coisa. O COFEE é, na sua essência, um produto para serializar comandos e colher os resultados, para depois serem analisados. O foco desses comandos é o que chamamos de dados voláteis, onde procuramos relacionar o estado da máquina e, posteriormente, analisar o resultado em busca de entender o ocorrido. Olhando dessa forma, o COFEE pode ser facilmente comparado a vários produtos estudados aqui no blog, incluindo o WFT e o FRUC/FSP. Todos rodam uma série de comandos e utilitários, captam as informações voláteis e geram reports finais para serem analisados. Onde o COFEE se diferencia ?

- O COFEE possui dois módulos. Um deles, com interface gráfica, é um módulo de administração. Possui duas funções principais: a geração de ferramentas e a exibição dos relatórios colhidos. A parte de geração de ferramentas é bastante inteligente. Enquanto que o WFT e o FSP configuram as ferramentas e comandos através de arquivos de configuração, o COFEE faz isso nessa interface gráfica. Com isso, é possível gerar um pendrive específico para cada caso a ser tratado, fazendo o seu uso na hora do incidente muito mais direcionado do que os outros. É lógico que esse mesmo comportamento pode ser obtido nos outros através da edição dos arquivos de configuração, mas no COFEE isso é muito mais automatizado e simples. Os comandos e utilitários podem, inclusive, ser alterados, e novos podem ser cadastrados;

- A montagem de grupos de comandos e utilitários pode ser salva no que o COFEE chama de Profiles. Com isso, pode-se selecionar rapidamente um profile específico a um incidente, criar o pendrive e usá-lo. Por exemplo, o time de policiais vai realizar uma operação que envolve apreender computadores de uma quadrilha que faz phishing; um profile específico para isso, contendo ferramentas que busquem vestígios de criação de phishing, deve ser elaborado e selecionado. Caso haja outra ocorrência semelhante, basta que o profile seja usado na geração do pendrive, ganhando bastante tempo. Novamente, essa funcionalidade pode ser obtida por outros modos no WFT e no FSP, mas levaria mais tempo.

- O módulo de relatórios possui alguns pré-montados que permitem correlacionar dados coletados por ferramentas distintas, algo que no WFT e no FSP precisaria ser feito "na mão", durante a análise;

- A documentação do COFEE é excelente, e torna o uso do programa extremamente simples;

- O uso do COFEE (pendrive gerado) na captura dos dados voláteis foi concebido para ser o mais simples possível. Realmente o é, e isso faz a ferramenta atingir o seu objetivo, de ser usada por pessoas que não tenham tantas noções de tecnologia. Basta inserir o pendrive no USB da máquina a ser investigada e pronto. Ele vai seguir em frente sem maiores interações. Os outros produtos que atuam nesse segmento necessitam de alguma interação com o usuário, algumas na forma de parâmetros, e isso no fim das contas pode requerer alguém com conhecimento prévio.

- Há alguns documentos de testes do COFEE dentre a documentação, indicando que o produto passou por inspeções diversas;

Parte ruim da estória

Sim, não se pode esperar que tudo seja perfeito. O COFEE tem algumas partes que não agradam:

- Não vi nenhuma opção de mandar os resultados coletados pela rede, como no caso do WFT e FSP, que usam o netcat. Os dados coletados são gravados no pendrive com as ferramentas;

- Como em qualquer caso de coleta de dados live, a máquina pode estar comprometida com rootkits que podem esconder dados importantes e também se ocultarem no processo. Logicamente, isso afeta a qualquer produto dessa natureza e não apenas ao COFEE;

- Os pendrives gerados e usados na coleta (chamados de runners) podem ser infectados e, na volta, acabar infectando também as estações onde os resultados são analisados. Nesse ponto, há uma estratégia de contorno interessante: Usar pendrives U3, colocando o conteúdo gerado pela interface do COFEE na porção CD do pendrive. Essa parte, além de ficar read-only durante o uso, poderia monitorar o que pode ser gravado no restante do pendrive, reduzindo o risco de trazerem malware para casa;

- A política de distribuição restrita aos LE. Eu posso entender os motivos, e em parte até concordar com eles. A prática, entretanto, só tem confirmado que esses segredos são difíceis de serem contidos e acabam por aumentar o interesse em sua divulgação. Essa prática também pode impedir o peer-review, tão importante nas validações forenses de técnicas e ferramentas.

Como eu disse anteriormente, quem critica o produto não o entendeu. Ele foi feito para fazer a mesma coisa que outros já faziam, mas de maneira facilitada, procurando ser acessível e operado mesmo por um policial sem conhecimento nenhum de Forense Computacional ou Resposta a Incidentes. Esse papel ele cumpre muito bem.

Alguém já usou o COFEE em uma situação real ? Saberiam dizer se as Polícias brasileiras também receberam o produto ? Comentem !

Até o próximo post !

quinta-feira, 5 de novembro de 2009

Caine Team

Se você der uma passada pelo site do Caine, vai notar 3 novidades :

- A versão mais nova do Live CD já está no ar. É o Caine 1.0 e já conversamos disso por aqui;

- A versão mais nova do Live USB também já está no ar. NBCaine 1.0. Eu vou falar desse produto em um outro post, já que ele merece essa exclusividade;

- A equipe do Caine está maior. Acrescentaram lá um tal de Tony Rodrigues ... :D

Essa novidade nasceu de um papo bastante construtivo que, de certa forma, começou com o post que colocamos aqui sobre o lançamento do Caine 1.0. Nesse bate papo, sugeri algumas coisas, e o Nanni me falou sobre o NBCaine e das possibilidades que esse produto tem para ser livremente estendido, coisa que o CD não permite por razões óbvias.

Aproveito para usar o blog como canal de sugestões para o projeto. Com certeza, muitos estão já fazendo uso do Caine em seus trabalhos e poderão ajudar nos testes e a propor melhorias.

Alguém quer começar com alguma sugestão ?

Até o próximo post !

- A versão mais nova do Live CD já está no ar. É o Caine 1.0 e já conversamos disso por aqui;

- A versão mais nova do Live USB também já está no ar. NBCaine 1.0. Eu vou falar desse produto em um outro post, já que ele merece essa exclusividade;

- A equipe do Caine está maior. Acrescentaram lá um tal de Tony Rodrigues ... :D

Essa novidade nasceu de um papo bastante construtivo que, de certa forma, começou com o post que colocamos aqui sobre o lançamento do Caine 1.0. Nesse bate papo, sugeri algumas coisas, e o Nanni me falou sobre o NBCaine e das possibilidades que esse produto tem para ser livremente estendido, coisa que o CD não permite por razões óbvias.

Aproveito para usar o blog como canal de sugestões para o projeto. Com certeza, muitos estão já fazendo uso do Caine em seus trabalhos e poderão ajudar nos testes e a propor melhorias.

Alguém quer começar com alguma sugestão ?

Até o próximo post !

domingo, 1 de novembro de 2009

Bug perigoso

O site do DEFT anunciou há alguns dias o lançamento de uma nova release do seu famoso live CD. A nova release (4.2.1) não traz nenhuma novidade em termos de utilitários nem de ferramentas. Traz o acerto de um bug bastante sério que foi descoberto na versão 4.2

Um dos maiores cuidados ao trabalhar com a imagem forense é manter sua integridade. Essa integridade pode ser verificada por uma função hash aplicada antes e depois de manipulá-la. Se os valores forem iguais, tudo em paz.

Para manter a integridade, as ferramentas forenses precisam ter alguns cuidados. Entre eles, nunca montar os dispositivos e imagens automaticamente. Isso faz com que o investigador tenha o controle exato de como e quando montar a imagem, dessa forma protegendo a integridade através de comandos e parâmetros específicos. Ainda assim, há um certo inimigo da integridade: O journaling.

Essa é uma funcionalidade presente em alguns sistemas de arquivos, incluindo o NTFS e os ext. Sendo bastante simplório, o journaling é como um log de transações. As operações de escrita vão primeiro para o journaling, e depois são efetivadas pelo SO. É possível que um sistema, ao ser desligado de forma abrupta, possua transações ainda não efetivadas no disco. No próximo boot, em algum momento o SO vai detectar isso e promover as operações, de forma que tudo fique como deveria. Esse mecanismo pode se tornar um problema para os peritos se estivermos com uma imagem forense de um sistema de arquivos cujo journaling ainda possui transações pendentes. Se essa imagem for montada sem os devidos cuidados, uma das primeiras coisas que o SO vai fazer é ler o journaling, detectar as transações pendentes e mandar efetuá-las. Ou seja, adeus integridade: a sua imagem forense, mesmo aberta como read-only, vai sofrer alterações.

Para evitar isso, os live CDs normalmente compilam código do kernel do Linux com pequenas alterações. A parte que trataria do journaling, efetuando as transações, é eliminada.

É aqui que mora o perigo.

Em alguns casos, essa alteração do kernel não é tão simples e pode apresentar bugs. Volta e meia uns desses acontecem e causam bastante alarde na comunidade de usuários da ferramenta. Por volta do ano passado, se não me engano, o Helix apresentou um problema desses no HFS+. A bola da vez é o DEFT 4.2, com os sistemas ext3 e ext4.

Conseguiram detectar que o DEFT estava lendo e efetivando transações em journaling pendentes de imagens forenses baseadas nos sistemas ext3 e ext4. Embora isso só aconteça em condições bastante específicas, alguns podem ter sido prejudicados na questão integridade da imagem. Não chega a ser desesperador justamente porque, para o problema acontecer, várias condições precisam estar presentes. O investigador precisa estar trabalhando com uma imagem forense ext3 ou ext4 (pelo menos no Brasil, o mais comum são imagens NTFS) e ter o azar de haver transações incompletas no journaling. Isso aconteceria, por exemplo, em uma dead acquisition, se a máquina foi desligada sem os procedimentos normais, não dando ao SO a oportunidade de aplicar as ultimas transações do journaling. Em uma live acquisition, há ainda mais chances de acontecer, já que várias transações podem estar acontecendo no disco no exato momento em que a parte do journaling no disco está sendo capturada para a imagem.

O que fazer caso o bug tenha afetado uma imagem ? Bem, as boas práticas forenses mandam que nós trabalhemos sempre em uma cópia da imagem forense. Se o hash não bateu, por esse ou outro problema, pegue a imagem original e faça nova cópia, tendo antes o cuidado de entender como a integridade foi quebrada.

Não estavas trabalhando com uma cópia da imagem ??? Vais ter mais trabalho. Terás que fazer a aquisição da imagem novamente, rompendo o lacre da mídia original e efetuando a operação. Documente tudo, pois o acesso à mídia original terá de constar da cadeia de custódia.

Alguém já teve problemas relativos a isso e gostaria de comentar ?

Até o próximo post !

Um dos maiores cuidados ao trabalhar com a imagem forense é manter sua integridade. Essa integridade pode ser verificada por uma função hash aplicada antes e depois de manipulá-la. Se os valores forem iguais, tudo em paz.

Para manter a integridade, as ferramentas forenses precisam ter alguns cuidados. Entre eles, nunca montar os dispositivos e imagens automaticamente. Isso faz com que o investigador tenha o controle exato de como e quando montar a imagem, dessa forma protegendo a integridade através de comandos e parâmetros específicos. Ainda assim, há um certo inimigo da integridade: O journaling.

Essa é uma funcionalidade presente em alguns sistemas de arquivos, incluindo o NTFS e os ext. Sendo bastante simplório, o journaling é como um log de transações. As operações de escrita vão primeiro para o journaling, e depois são efetivadas pelo SO. É possível que um sistema, ao ser desligado de forma abrupta, possua transações ainda não efetivadas no disco. No próximo boot, em algum momento o SO vai detectar isso e promover as operações, de forma que tudo fique como deveria. Esse mecanismo pode se tornar um problema para os peritos se estivermos com uma imagem forense de um sistema de arquivos cujo journaling ainda possui transações pendentes. Se essa imagem for montada sem os devidos cuidados, uma das primeiras coisas que o SO vai fazer é ler o journaling, detectar as transações pendentes e mandar efetuá-las. Ou seja, adeus integridade: a sua imagem forense, mesmo aberta como read-only, vai sofrer alterações.

Para evitar isso, os live CDs normalmente compilam código do kernel do Linux com pequenas alterações. A parte que trataria do journaling, efetuando as transações, é eliminada.

É aqui que mora o perigo.

Em alguns casos, essa alteração do kernel não é tão simples e pode apresentar bugs. Volta e meia uns desses acontecem e causam bastante alarde na comunidade de usuários da ferramenta. Por volta do ano passado, se não me engano, o Helix apresentou um problema desses no HFS+. A bola da vez é o DEFT 4.2, com os sistemas ext3 e ext4.

Conseguiram detectar que o DEFT estava lendo e efetivando transações em journaling pendentes de imagens forenses baseadas nos sistemas ext3 e ext4. Embora isso só aconteça em condições bastante específicas, alguns podem ter sido prejudicados na questão integridade da imagem. Não chega a ser desesperador justamente porque, para o problema acontecer, várias condições precisam estar presentes. O investigador precisa estar trabalhando com uma imagem forense ext3 ou ext4 (pelo menos no Brasil, o mais comum são imagens NTFS) e ter o azar de haver transações incompletas no journaling. Isso aconteceria, por exemplo, em uma dead acquisition, se a máquina foi desligada sem os procedimentos normais, não dando ao SO a oportunidade de aplicar as ultimas transações do journaling. Em uma live acquisition, há ainda mais chances de acontecer, já que várias transações podem estar acontecendo no disco no exato momento em que a parte do journaling no disco está sendo capturada para a imagem.

O que fazer caso o bug tenha afetado uma imagem ? Bem, as boas práticas forenses mandam que nós trabalhemos sempre em uma cópia da imagem forense. Se o hash não bateu, por esse ou outro problema, pegue a imagem original e faça nova cópia, tendo antes o cuidado de entender como a integridade foi quebrada.

Não estavas trabalhando com uma cópia da imagem ??? Vais ter mais trabalho. Terás que fazer a aquisição da imagem novamente, rompendo o lacre da mídia original e efetuando a operação. Documente tudo, pois o acesso à mídia original terá de constar da cadeia de custódia.

Alguém já teve problemas relativos a isso e gostaria de comentar ?

Até o próximo post !

Assinar:

Postagens (Atom)